WordPress on niin suosittu kaikenlaisten verkkosivustojen, kauppojen, blogien, yrityssivujen, ja uutispalveluiden hallintaohjelmisto, että sen mukana tulee myös varsin ikävä asia: kaiken maailman hakkerit. Sivustojen palauttamiseen, hakkerien jälkien putsaamiseen ja julkaisujen tietoturvan vahvistamiseen erikoistunut yritys Sucuri teki tilaston vuonna 2018 hakkerien iskun kohteeksi joutuneista sivustoista, joita he olivat palauttamassa henkiin. 90% kaikista verkkojulkaisuista, joihin oli murtauduttu käytti WordPress-ohjelmistoa.

Sucuri analysoi kaiken kaikkiaan 18302 hakkeroitua sivustoa, joista yhtiö kirjoitti yhteenvetoraportin. Vuonna 2018 heidän tutkimansa verkkojulkaisut, joihin oli onnistuneesti murtauduttu, oli rakennettu seuraavilla sisällönhallintajärjestelmillä:

- 90% murretuista julkaisuista toimi WordPress-ohjelmistolla

- 4.6% Magento

- 4.3% Joomla

- 3.7% Drupal

Kun sivustolle kerran onnistutaan murtautumaan, se on suurissa vaikeuksissa. Noin 11% hakkeroiduista sivustoista joutuu mustalle listalle, josta taas seuraa merkittävä heikennys (tai jopa poisto) hakukoneiden, kuten Googlen, hakutuloksissa.

Viimeistään tässä vaiheessa on hyvä muistuttaa myös siitä tosiasiasta, että vaikka WordPress on kirkkaasti eniten hakkeroitu sisällönhallintajärjestelmä, se on myös aivan kirkkaasti suosituin ohjelmisto, jolla sivustot rakennetaan ja hallitaan. Noin viisi miljoonaa sivustoa, suunnilleen kolmannes verkon julkaisuista toimii WordPress-ohjelmistolla.

Suurimmat uhat WordPress-julkaisuille ja muille sisällönhallintajärjestelmille

Käytännössä kaikissa verkkojulkaisujen hallintajärjestelmissä on sama hakkereiden hyödyntämä riskitekijä. Itsenäisten ohjelmistokehittäjien tuottamat laajennusmodulit (plugin, extension) ja ulkoasuteemat (theme, template), joita voi asentaa omalle sivustolle. Ne ovat säännönmukaisesti kaikista eniten alttiita luvattomille vierailuille.

Usein menee pitkäkin aika ennen kuin laajennusosan tekijä saa tiedon tai tajuaa, että juuri hänen koodiaan käytetään hyväksi tietomurroissa. Aukkoja voidaan hyödyntää niin kauan kunnes moduulin uusi versio korjaa virheen, mutta kaikki sivustot eivät laajennusmoduleitaan päivitä sittenkään. Sisällönhallintajärjestelmien laajentaminen lisäosilla on kuitenkin niin hyödyllinen ominaisuus, että kaikki sitä haluavat tarjota, ja lähes kaikki niitä haluavat käyttää.

Murroille alttiita aukkoja aiheuttavat yleiset syyt ovat Sucurin raportin mukaan:

- Tietoturvaa ei ole huomioitu lainkaan.

- Sivuston ylläpidolla ei ole osaavia resursseja.

- Käyttäjätunnusten hallinta ontuu.

- Laajennusmoduleita ladattu ja asennettu muualta kuin turvallisista lähteistä, jolloin niiden mukana voi tulla tarkoituksella kätkettyjä murtautumiskohtia (backdoor).

- Salasanoja ei vaihdeta vaikka epäillään niiden karanneen käsistä.

Laajennusosat, joissa on sekä tunnettuja että tuntemattomia ongelmia ovat selkeästi yleisimmin hyödynnetty tapa päästä sisälle verkkosivustoon ilman lupaa.

Näitä kolmea tiedostoa hakkerit metsästävät eniten WordPress-sivustoilla

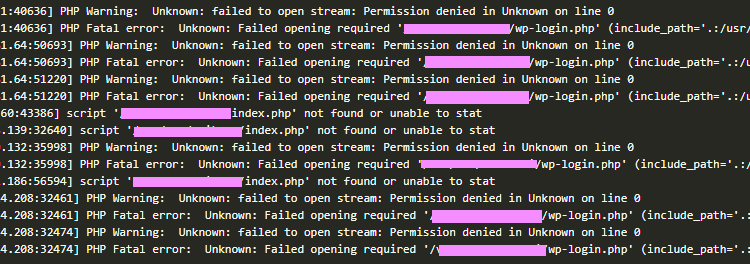

Index.php, functions.php ja wp-config.php ovat tiedostoja, joiden kautta sisäänpääsy järjestelmään on useimmiten onnistunut Sucurin mukaan.

Ne eivät ole kuitenkaan yleisimmin tavoiteltuja tiedostoja, sillä sisäänkirjautuminen (wp-login.php) WordPress-järjestelmään näyttää olevan jokaisen hakkerin ensimmäinen yritys kokeilla miten käy. Luvattomia sisäänkirjautumisyrityksiä WordPress-sivustoille tulee aivan jatkuvasti, yötä päivää, joka puolelta maailmaa. Mikäli käyttäjätunnukset ja salasanat ovat kunnossa, sitä kautta ei kovin helposti kuitenkaan sisään luvatta pääse. Kunnollisen lukituksen sisäänkirjautumisiin voi asentaa joko WordPress-laajennusmodulien avulla tai palomuuriohjelmistolla kuten esimerkiksi Fail2ban.

Miten onnistunutta murtautumista hyödynnetään?

Yleisimmät tavat, joilla hakkeroitua sivustoa hyödynnettiin olivat:

- 68% tapauksista perustui tarkoitukseen tehdyn aukon käyttöön (backdoor), joita yleisimmin löytyy laajennusmoduleista.

- 56.4% sivustolle asennettiin haittaohjelma

- 51.3% julkaisu ryhtyy huijaamaan hakukoneita (SEO spam)

- 44.4% ei luokiteltu

- 18.9% työkalu hakkerointiin

- 12.5% postitusohjelma

- 10.1% sotkettu sivusto

- 8.9% tietojen kalastelu

- 4.4% Dropper (yksi tapa tartuttaa virus)

Mitä WordPress-julkaisun pääkäyttäjä voi tehdä estääkseen hakkerit?

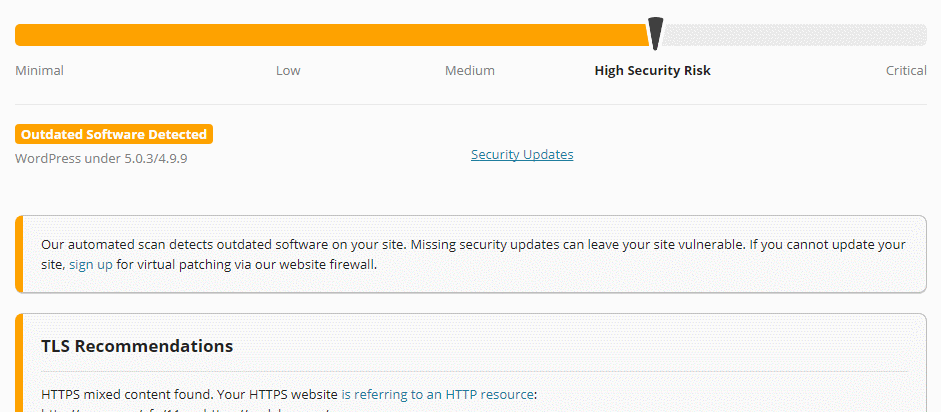

Hieman ehkä yllättävää, mutta vain 36.7% murretuista sivustoista toimi WordPress-ohjelmiston vanhalla versiolla. Valtaosa hakkeroiduista julkaisuista olivat hoitaneet asiansa kuntoon ja ladanneet viimeisimmän WordPress-version, mutta sekään ei auttanut (pääasiallinen syy kun on laajennuksissa).

Monenlaisia tietoturva- ja palomuurilaajennuksia on saatavilla WordPress-ohjelmistolle, kuten myös erillisiä pilvipalveluita, jotka valvovat sivuston tilaa.

Harkitsipa mitä tahansa työkaluja tietoturvan kehittämiseen, ensimmäinen askel on skannata omat WordPress-julkaisut jollakin tunnetulla välineellä. Ilmaisia turva-aukkoja etsiviä skannereita on verkossa saatavilla lähinnä yhtiöiltä, jotka myyvät myös jatkuvaa skannausta palveluna. Wpbeginner on testannut monta skannauspalvelua, joten sieltä voi valita omansa.

Siirtyminen WordPress 5 –versioon on vuoden 2019 aikana edessä monilla verkkojulkaisuilla. Ohjelmiston uutta versiota käsiteltiin laajasti joulukuun 2018 Wordcamp-tilaisuudessa, jossa myös perustaja Matt Mullenweg puhui. Huolestuttavaa siinä puheessa oli, että hän ei edes maininnut tietoturvaa eikä yksityisyydensuojaa puheessaan. Riippumatta siitä, miten hän ja ydinkehitystiimi asiaan suhtautuu, WordPress-pääkäyttäjien on tietoturva otettava vakavasti.

Info Security kertoi raportista.